By: INTERVALO DA NOTICIAS

Texto: Lucas Gabriel Marins (Gazeta do Povo) – Imagem: Gazeta do Povo

Namorados ou namoradas ciumentas talvez procurem formas de descobrir senhas apenas para identificar o que outro envia por e-mail ou com quem conversa pelo Facebook. Já o objetivo dos hackers é vender as informações. Não somente os dados do cartão de crédito ou da conta bancária, mas também as senhas das redes sociais e de e-mails. Em dezembro de 2013, a empresa de segurança on-line Trustwave descobriu que cibercriminosos da Holanda roubaram cerca de 2 milhões de senhas de Twitter, Facebook e Google. A maior parte era do próprio país, mas dados dos Estados Unidos também chegaram a ser surrupiados.

Mas o que eles querem com essas informações sociais? De acordo com pesquisa da consultoria em segurança Jupiter Networks, o acesso a uma conta do Twitter pode ser vendido por US$ 325 no mercado negro, enquanto que uma senha de cartão de crédito custa apenas US$ 40. Elas são mais caras porque as pessoas têm o costume de criar uma senha igual para vários serviços. Quando se descobre a de uma rede social, portanto, é fácil ter acesso aos dados do e-mail, dos cartões e da conta bancária. “Por isso é importante não repetir a senha em vários locais”, diz Anderson Chalegre, analista de segurança da PBI Segurança Digital.

Alguns criminosos, ainda de acordo com o estudo, costumam levantar as informações para dar golpes em familiares ou até realizar sequestros.

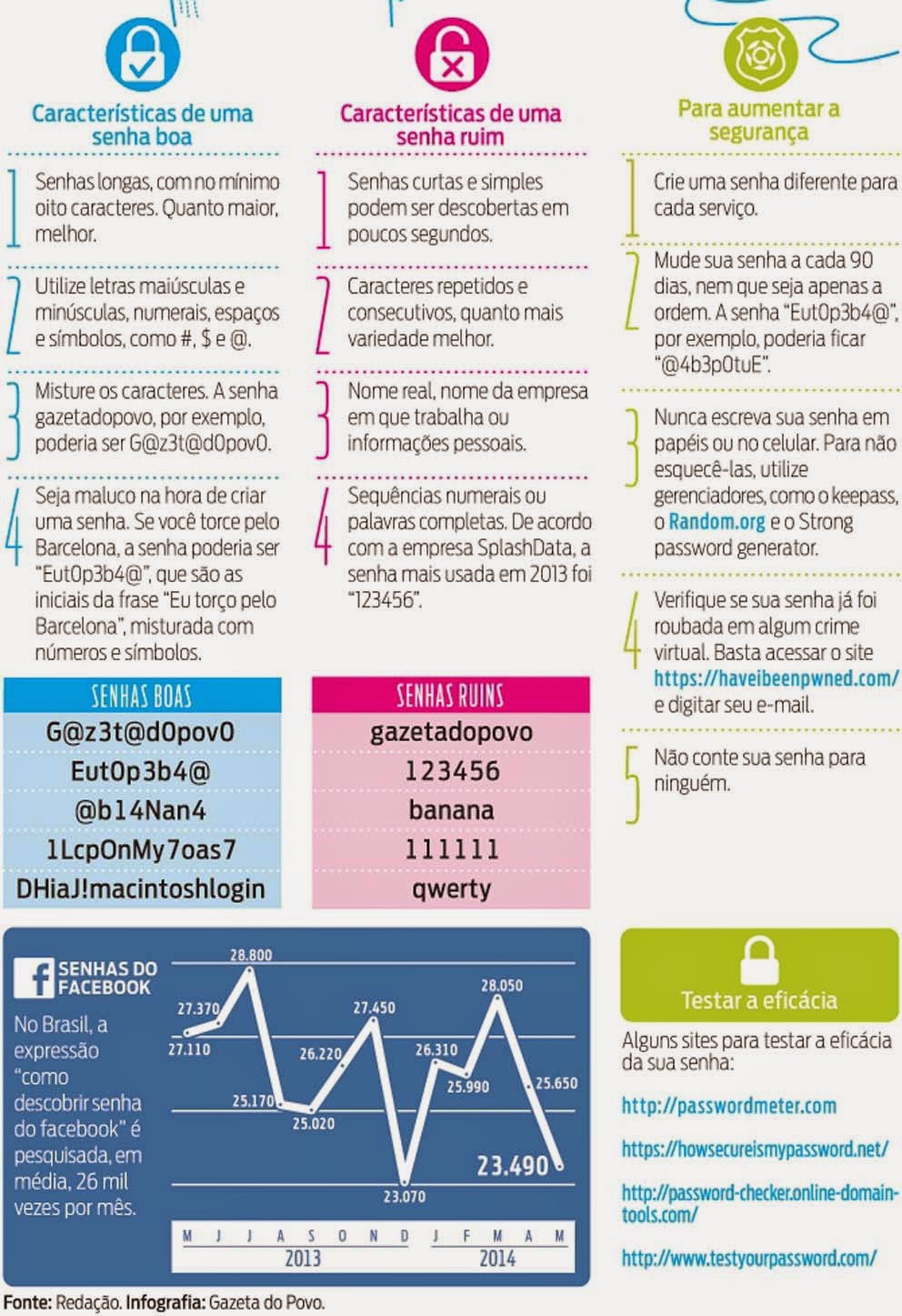

A Gazeta do Povo, junto com Chalegre, Alan Moreira Lopes, advogado especialista de direito digital do escritório A.Augusto Grellert, e Jhoni Vieceli, instrutor em perícia forense e de invasão da Safegate, criaram um gráfico com dicas sobre como montar senhas seguras.

Hackers trabalham, de modo geral, com tentativa e erro

Para descobrir as senhas dos internautas, os hackers costumam criar clusters de alta performance – conjunto de computadores. As máquinas ficam interligadas entre si como se fossem apenas uma. “Você consegue encontrar mais facilmente os dados dos usuários porque o poder de processamento é muito maior”, diz Jhoni Vieceli, instrutor em perícia forense e em invasão da Safegate, empresa de segurança digital de Curitiba.

O método também é conhecido como brutal force, ou força bruta. Todo o sistema interligado no cluster tenta adivinhar a senha do usuário por meio de tentativa e erro. “Se o invasor tem informações da pessoa, do Facebook mesmo, fica muito mais fácil de conseguir os dados”, conta Anderson Chalegre, analista de segurança da PBI Segurança Digital.

Potencial

Foi dessa forma que os hackers holandeses conseguiram capturar mais de 2 milhões de senhas de redes sociais no fim de 2013. Só do Facebook e do Twitter, foram roubadas cerca de 340 mil acessos. Vieceli, que foi certificado pela Mile2, empresa norte-americana que oferece treinamento sobre segurança digital para o governo e para a Interpol, criou seu próprio cluster, apelidado de “computador bomba”.

“Com ele, eu consigo quebrar uma senha do Windows em menos de seis horas”, conta. Só que, diferente dos hackers, ele usa a máquina para descobrir falhas de segurança em sites de empresa.

Como a informática tem uma novidade a cada dia, os especialistas dizem que a melhor forma de se proteger contra os ataques é por meio da criação inteligente de senhas – com numerais, símbolos e letras maiúscula/minúscula – e com a mudança constante, feita pelo menos a cada 90 dias

Confira algumas dicas:

OS COMENTÁRIOS NÃO SÃO DE RESPONSABILIDADES DO INTERVALO DA NOTICIAS. OS COMENTÁRIOS

IRÃO PARA ANALISE E SÓ SERÃO PUBLICADOS SE TIVEREM OS NOMES COMPLETOS.

FOTOS PODERÃO SER USADAS MEDIANTE AUTORIZAÇÃO OU

CITAR A FONTE

Nenhum comentário:

Postar um comentário

Observação: somente um membro deste blog pode postar um comentário.